n8n Webhook Processor 분리 및 로드밸런싱을 통한 고가용성 서비스 운영 가이드

기존 문서 확장: 이 문서는 "n8n 프로덕션 레벨의 통합 설정 및 운영 가이드"의 확장 챕터입니다.

핵심 키워드: n8n Webhook Processor, n8n 웹훅 분리, n8n 스케일링, n8n 고가용성, 웹훅 로드밸런싱

서론: Webhook과 API의 이해

n8n Webhook Processor를 본격적으로 다루기 전에, Webhook과 API의 개념과 차이점을 먼저 이해하는 것이 중요합니다. 두 기술 모두 시스템 간 데이터를 주고받는 방식이지만, 통신 방향과 동작 원리에서 근본적인 차이가 있습니다. 이 차이를 이해하면 왜 Webhook Processor를 별도로 분리해야 하는지, 그리고 어떤 상황에서 Webhook이 더 효율적인지 명확하게 파악할 수 있습니다.

API (Application Programming Interface)란?

API는 클라이언트가 서버에 데이터를 요청(Request)하고, 서버가 응답(Response)을 반환하는 Pull 방식의 통신입니다. 마치 식당에서 손님이 메뉴를 주문하고 음식을 받는 것처럼, 클라이언트가 필요할 때 직접 서버에 요청을 보내야 합니다. REST API, GraphQL 등이 대표적인 예시이며, 클라이언트가 통신의 주도권을 가지고 있습니다. 새로운 데이터가 있는지 확인하려면 주기적으로 서버에 요청을 보내야 하는데, 이를 폴링(Polling)이라고 합니다.

sequenceDiagram

participant C as 클라이언트

participant S as 서버

Note over C,S: API 통신 방식 (Pull)

C->>S: 1. 요청 (Request)

S-->>C: 2. 응답 (Response)

Note over C: 시간 경과... "새 데이터 있나?"

C->>S: 3. 폴링 요청 (Request)

S-->>C: 4. 응답 (Response)

Note over C: 시간 경과... "또 확인해봐야지"

C->>S: 5. 폴링 요청 (Request)

S-->>C: 6. 응답 (Response)

Note over C,S: ※ 클라이언트가 주도권 (능동적 요청)<br/>※ 새 데이터 확인을 위해 주기적 폴링 필요Webhook이란?

Webhook은 서버에서 특정 이벤트가 발생했을 때 미리 등록된 URL로 데이터를 자동 전송하는 Push 방식의 통신입니다. 마치 택배 서비스처럼 물건(데이터)이 준비되면 배송 기사가 직접 집(클라이언트)으로 가져다주는 방식입니다. 클라이언트는 별도로 요청하지 않아도 이벤트 발생 시 즉시 데이터를 받을 수 있습니다. "역방향 API" 또는 "HTTP 콜백"이라고도 불리며, 실시간 알림이나 이벤트 기반 시스템에서 널리 사용됩니다.

sequenceDiagram

participant C as 클라이언트 (n8n)

participant S as 서버 (GitHub 등)

Note over C,S: Webhook 통신 방식 (Push)

C->>S: 1. Webhook URL 등록

Note right of S: "이벤트 발생하면<br/>여기로 알려줘"

Note over S: ⚡ 이벤트 발생!<br/>(Push, 커밋, 결제 등)

S->>C: 2. 자동 데이터 전송 (HTTP POST)

C-->>S: 3. 수신 확인 (200 OK)

Note over S: ⚡ 또 다른 이벤트 발생!

S->>C: 4. 자동 데이터 전송 (HTTP POST)

C-->>S: 5. 수신 확인 (200 OK)

Note over C,S: ※ 서버가 주도권 (이벤트 기반 전송)<br/>※ 폴링 불필요, 실시간 데이터 수신Webhook vs API 비교

| 항목 | API (Pull 방식) | Webhook (Push 방식) |

| 통신 방향 | 클라이언트 → 서버 (요청) | 서버 → 클라이언트 (전송) |

| 주도권 | 클라이언트가 요청 시점 결정 | 서버가 이벤트 발생 시 전송 |

| 데이터 수신 | 요청해야만 받을 수 있음 | 이벤트 발생 시 자동 수신 |

| 실시간성 | 폴링 주기에 따라 지연 발생 | 거의 실시간 (이벤트 즉시 전송) |

| 서버 부하 | 폴링 시 불필요한 요청 발생 | 이벤트 발생 시에만 통신 |

| 구현 복잡도 | 상대적으로 단순 | 수신 서버(엔드포인트) 필요 |

| 재시도 처리 | 클라이언트가 재요청 | 서버가 재전송 (보통 지수 백오프) |

| 대표 사용 사례 | 데이터 조회, CRUD 작업 | 알림, 결제 완료, 배포 트리거 |

실생활 비유로 이해하기

| 상황 | API 방식 | Webhook 방식 |

| 택배 수령 | 매일 우체국에 전화해서 "내 택배 왔어요?" 확인 | 택배 도착하면 배송 기사가 직접 집으로 배달 |

| 뉴스 확인 | 뉴스 사이트에 직접 접속해서 새 기사 확인 | 속보가 나오면 푸시 알림으로 자동 수신 |

| 은행 거래 | 은행 앱 열어서 입금 내역 직접 조회 | 입금되면 SMS/카카오톡으로 자동 알림 |

n8n에서의 Webhook 활용

n8n에서 Webhook은 **워크플로우의 시작점(트리거)**으로 가장 많이 사용됩니다. 외부 서비스에서 이벤트가 발생하면 n8n의 Webhook URL로 데이터가 전송되고, 이를 기반으로 자동화된 워크플로우가 실행됩니다. GitHub에서 코드가 푸시되면 자동 배포, Stripe에서 결제가 완료되면 주문 처리, Slack에서 특정 메시지가 오면 작업 생성 등 다양한 자동화 시나리오에 활용됩니다.

n8n에서 자주 사용되는 Webhook 연동 서비스:

| 서비스 | Webhook 이벤트 예시 | n8n 활용 사례 |

| GitHub | Push, Pull Request, Issue 생성 | CI/CD 파이프라인, 코드 리뷰 알림 |

| Stripe | 결제 완료, 구독 갱신, 환불 | 주문 처리, 회원 상태 업데이트 |

| Slack | 메시지 수신, 멘션, 리액션 | 티켓 생성, 작업 자동화 |

| Shopify | 주문 생성, 재고 변경, 고객 등록 | 주문 알림, 재고 동기화 |

| Notion | 페이지 생성/수정 | 문서 백업, 데이터 동기화 |

왜 Webhook Processor 분리가 필요한가?

Webhook의 특성상 n8n이 요청의 수신자 역할을 합니다. 외부 서비스들이 언제든지 n8n으로 HTTP 요청을 보낼 수 있으며, n8n은 이를 빠르게 처리하고 응답해야 합니다. 문제는 Webhook 트래픽이 예측 불가능하다는 점입니다. 평소에는 분당 10건이던 웹훅이 이벤트 발생 시 갑자기 분당 1,000건으로 폭증할 수 있습니다. 이때 n8n 메인 인스턴스가 UI 처리와 웹훅 수신을 동시에 담당하면 병목이 발생하고, 외부 서비스의 타임아웃 SLA를 충족하지 못해 데이터 유실이 발생할 수 있습니다.

이러한 문제를 해결하기 위해 n8n 2.0부터 Webhook Processor라는 전용 컴포넌트가 도입되었습니다. Webhook Processor는 웹훅 수신만 전담하여 빠른 응답을 보장하고, 실제 워크플로우 실행은 Worker에게 위임합니다. 이 문서에서는 Webhook Processor를 분리하여 운영하는 방법을 상세히 다룹니다.

목 차

1. Webhook Processor란 무엇인가

Webhook(웹훅) 프로세스의 분리는 다양한 외부 서비스로 부터의 요청 수신과 워크프로우 실행을 분리하여 확장성과 안정성을 확보합니다.

n8n의 Webhook Processor는 외부에서 들어오는 웹훅(Webhook) 요청만을 전담하여 처리하는 특수한 인스턴스 유형입니다.

일반적인 n8n 구성에서는 메인(Main) 인스턴스가 웹 UI 제공, API 처리, 웹훅 수신, 그리고 워크플로우 스케줄링까지 모든 역할을 담당합니다. 하지만 웹훅 트래픽이 많아지면 이러한 단일 구조에서는 병목 현상이 발생할 수 있으며, 특히 웹훅 응답 지연은 외부 서비스와의 연동에서 타임아웃 오류를 유발할 수 있습니다. Webhook Processor는 n8n 2.0부터 공식 지원되는 기능으로, 메인 인스턴스의 부담을 줄이고 웹훅 처리에 특화된 확장 구조를 제공합니다.

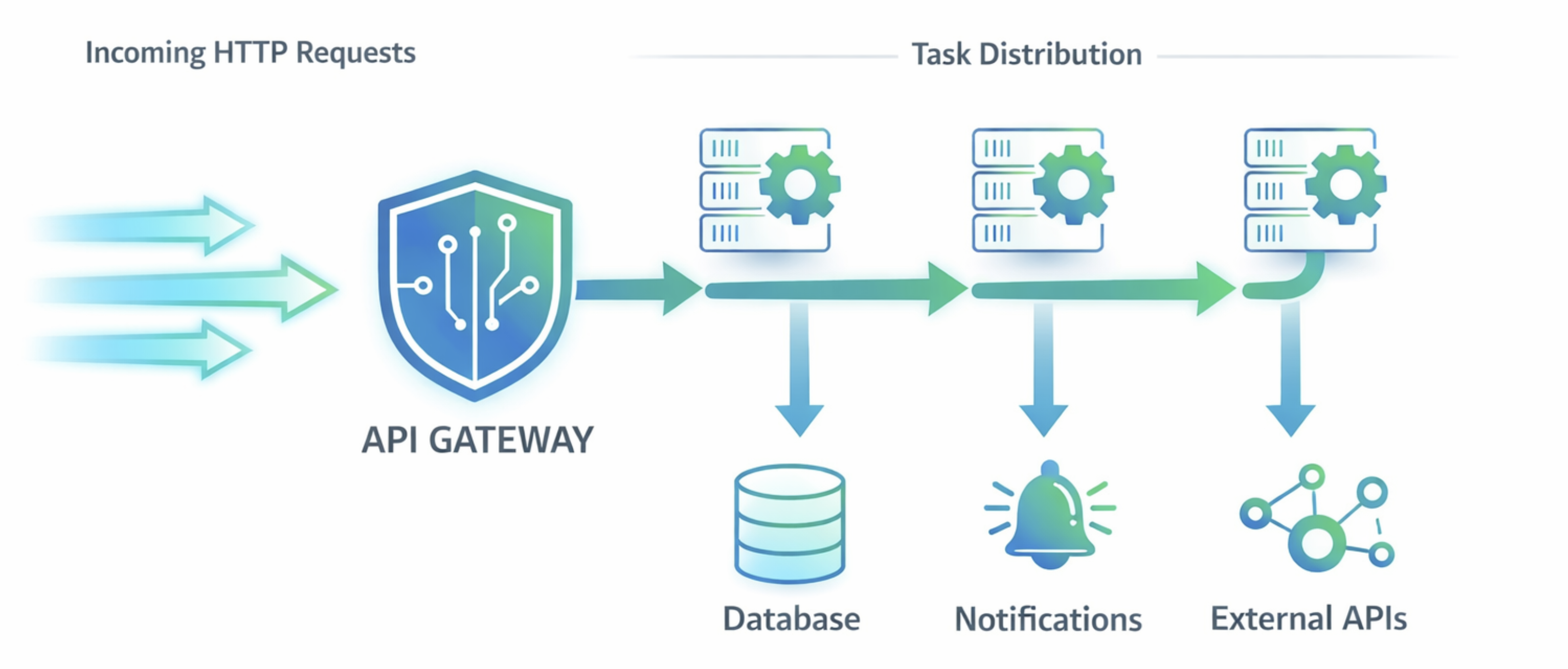

Webhook Processor의 핵심 동작 원리를 이해하면 설정이 훨씬 수월해집니다. 외부 서비스(예: GitHub, Slack, Stripe)에서 웹훅 요청이 들어오면, 로드밸런서가 이를 여러 Webhook Processor 중 하나로 분배합니다. Webhook Processor는 요청을 받아 유효성을 검증하고, 해당 웹훅과 연결된 워크플로우 실행 요청을 Redis 큐에 등록합니다. 이후 Worker 인스턴스가 큐에서 작업을 가져와 실제 워크플로우를 실행합니다. 이러한 구조 덕분에 웹훅 수신과 워크플로우 실행이 완전히 분리되어 각각 독립적으로 확장할 수 있습니다.

n8n 컴포넌트 역할 비교표

| 컴포넌트 | 역할 | 특징 |

| Main | UI, API, 스케줄러 | 사용자 인터페이스 제공, 워크플로우 편집 및 관리, 크론/스케줄 트리거 실행 |

| Webhook Processor | 웹훅 수신 전담 | HTTP 요청만 처리, 빠른 응답 반환 (외부 타임아웃 방지), 수평 확장으로 대량 트래픽 처리 |

| Worker | 워크플로우 실행 | 큐에서 작업 가져와 처리, CPU 집약적 작업 담당, 병렬 처리로 처리량 증가 |

2. 왜 Webhook Processor를 분리해야 하는가

Webhook Processor 분리가 필요한 가장 근본적인 이유는 관심사의 분리(Separation of Concerns) 원칙에 있습니다. n8n 메인 인스턴스가 UI 렌더링, API 처리, 웹훅 수신, 스케줄 관리를 모두 담당할 때, 웹훅 트래픽이 급증하면 UI 응답성까지 저하될 수 있습니다. 반대로 복잡한 워크플로우 편집 작업이 진행되는 동안 웹훅 처리가 지연될 수도 있습니다. 이러한 상호 간섭을 제거하기 위해 웹훅 처리를 별도 인스턴스로 분리합니다.

실무에서 Webhook Processor 분리가 특히 중요한 시나리오들이 있습니다. 외부 서비스와의 연동에서 타임아웃 SLA가 있는 경우(예: Stripe 결제 웹훅), 이벤트 기반 아키텍처에서 대량의 웹훅을 처리해야 하는 경우(IoT, 소셜 미디어), 고가용성이 요구되는 프로덕션 환경에서는 여러 Webhook Processor를 로드밸런서 뒤에 배치해야 합니다.

Webhook Processor 분리 도입 체크리스트

| 확인 항목 | 확인 |

| 메인 인스턴스 CPU 사용률이 70% 이상으로 지속되는가? | ☐ |

| 웹훅 응답 시간이 500ms를 자주 초과하는가? | ☐ |

| 외부 서비스에서 타임아웃 관련 오류 알림을 받은 적이 있는가? | ☐ |

| 하루 웹훅 처리량이 10,000건 이상인가? | ☐ |

| 99.9% 이상의 가용성 SLA가 요구되는가? | ☐ |

참고: 위 항목 중 2개 이상 해당 시 분리 구성을 검토하세요.

3. 아키텍처 비교

기본 Worker 모드 아키텍처

외부 서비스 ──▶ n8n Main (웹훅+UI) ──▶ Redis ──▶ Workers ──▶ PostgreSQL한계점: Main이 단일 장애점(SPOF, Single Point Of Failure), 확장성 제한

Webhook Processor 분리 고급 아키텍처

외부 서비스 ──▶ Load Balancer ──▶ Webhook Processors ──▶ Redis ──▶ Workers ──▶ PostgreSQL

관리자 ──▶ n8n Main (UI 전용) ──▶ Redis장점: 독립 확장, SPOF 제거, 고가용성

아키텍처 비교표

| 항목 | 기본 구성 | 분리 구성 |

| 초기 설정 복잡도 | 낮음 | 높음 |

| 웹훅 확장성 | 제한적 (Main 의존) | 독립적 수평 확장 가능 |

| 웹훅 응답 시간 | 가변적 (부하에 민감) | 일정함 (전용 처리) |

| 고가용성 (HA) | 단일 장애점 존재 | 다중 인스턴스로 HA 구현 |

| 리소스 효율성 | 보통 | 높음 (역할별 최적화) |

| 권장 트래픽 규모 | 일 10,000건 이하 | 일 10,000건 이상 |

| 장애 영향 범위 | 전체 시스템 | 해당 컴포넌트로 격리 |

4. 사전 요구사항

Webhook Processor 분리 구성을 시작하기 전에 반드시 확인해야 할 요구사항들입니다.

# n8n 버전 확인 (2.0 이상 필수)

docker exec n8n-main n8n --version

# Docker 및 Docker Compose 버전 확인

docker --version

docker compose version

# 시스템 리소스 확인

free -h && nproc && df -h

# Redis 연결 테스트

docker exec -it n8n-redis redis-cli ping

# PostgreSQL 연결 테스트

docker exec -it n8n-postgres pg_isready -U n8n -d n8n시스템 요구사항: 최소 8GB RAM, 4 vCPU (Webhook Processor 2개, Worker 2개, Main 1개, Redis, PostgreSQL, 로드밸런서 포함 기준)

5. 환경 변수 설정

# 모든 인스턴스 공통 (반드시 동일해야 함!)

# ------------------------------------------------------------------------

EXECUTIONS_MODE: "queue" # Queue 모드 활성화

N8N_ENCRYPTION_KEY: "${N8N_ENCRYPTION_KEY}" # 암호화 키 (모든 인스턴스 동일!)

# Redis 연결

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PORT: "6379"

QUEUE_BULL_REDIS_PASSWORD: "${REDIS_PASSWORD}"

# PostgreSQL 연결

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_PORT: "5432"

DB_POSTGRESDB_DATABASE: "${POSTGRES_DB}"

DB_POSTGRESDB_USER: "${POSTGRES_USER}"

DB_POSTGRESDB_PASSWORD: "${POSTGRES_PASSWORD}"

# Webhook Processor 전용

# ------------------------------------------------------------------------

WEBHOOK_URL: "https://webhook.example.com/"

N8N_PROTOCOL: "https"

N8N_HOST: "webhook.example.com"

# Main 전용

# ------------------------------------------------------------------------

N8N_DISABLE_PRODUCTION_MAIN_PROCESS: "true" # Main에서 웹훅 처리 비활성화중요: N8N_ENCRYPTION_KEY가 모든 인스턴스에서 동일해야 합니다. 다르면 자격 증명 복호화 실패!

6. Docker Compose 설정

# docker-compose.yml

services:

# PostgreSQL

postgres:

image: postgres:18.1-alpine

container_name: n8n-postgres

restart: unless-stopped

environment:

POSTGRES_USER: ${POSTGRES_USER}

POSTGRES_PASSWORD: ${POSTGRES_PASSWORD}

POSTGRES_DB: ${POSTGRES_DB}

volumes:

- ./data/postgres:/var/lib/postgresql/data

networks:

- n8n-internal

healthcheck:

test: ["CMD-SHELL", "pg_isready -U ${POSTGRES_USER} -d ${POSTGRES_DB}"]

interval: 10s

timeout: 5s

retries: 5

# Redis

redis:

image: redis:8.0-alpine

container_name: n8n-redis

restart: unless-stopped

command: redis-server --requirepass ${REDIS_PASSWORD} --appendonly yes

volumes:

- ./data/redis:/data

networks:

- n8n-internal

healthcheck:

test: ["CMD", "redis-cli", "-a", "${REDIS_PASSWORD}", "ping"]

interval: 10s

timeout: 5s

retries: 5

# n8n Main (UI 전용)

n8n-main:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-main

restart: unless-stopped

depends_on:

postgres: { condition: service_healthy }

redis: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

WEBHOOK_URL: "https://${WEBHOOK_HOST}/"

N8N_DISABLE_PRODUCTION_MAIN_PROCESS: "true"

volumes:

- ./data/n8n:/home/node/.n8n

networks:

- n8n-internal

ports:

- "5678:5678"

# n8n Worker

n8n-worker:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-worker

restart: unless-stopped

command: worker

depends_on:

n8n-main: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

N8N_CONCURRENCY_PRODUCTION_LIMIT: "10"

volumes:

- ./data/n8n:/home/node/.n8n

networks:

- n8n-internal

# n8n Webhook Processor #1

n8n-webhook-1:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-webhook-1

restart: unless-stopped

command: webhook

depends_on:

n8n-main: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

WEBHOOK_URL: "https://${WEBHOOK_HOST}/"

networks:

- n8n-internal

expose:

- "5678"

# n8n Webhook Processor #2

n8n-webhook-2:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-webhook-2

restart: unless-stopped

command: webhook

depends_on:

n8n-main: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

WEBHOOK_URL: "https://${WEBHOOK_HOST}/"

networks:

- n8n-internal

expose:

- "5678"

# Nginx Load Balancer

nginx:

image: nginx:alpine

container_name: n8n-nginx

restart: unless-stopped

depends_on:

- n8n-webhook-1

- n8n-webhook-2

ports:

- "80:80"

- "443:443"

volumes:

- ./config/nginx:/etc/nginx/conf.d:ro

- ./config/ssl:/etc/nginx/ssl:ro

networks:

- n8n-internal

networks:

n8n-internal:

driver: bridge7. Nginx 로드밸런서 구성

로드밸런싱 구성 (고가용성)

# config/nginx/default.conf

# Webhook Processor 로드밸런싱 풀

upstream n8n_webhooks {

least_conn;

server n8n-webhook-1:5678 weight=1 max_fails=3 fail_timeout=30s;

server n8n-webhook-2:5678 weight=1 max_fails=3 fail_timeout=30s;

keepalive 32;

}

# Main UI upstream

upstream n8n_main {

server n8n-main:5678;

keepalive 16;

}

# HTTP → HTTPS 리다이렉트

server {

listen 80;

server_name webhook.example.com n8n.example.com;

return 301 https://$host$request_uri;

}

# Webhook 전용 서버

server {

listen 443 ssl;

http2 on;

server_name webhook.example.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

location /webhook/ {

proxy_pass http://n8n_webhooks;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_http_version 1.1;

proxy_connect_timeout 10s;

proxy_read_timeout 30s;

proxy_next_upstream error timeout http_502 http_503;

}

location /webhook-test/ {

proxy_pass http://n8n_webhooks;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-Proto $scheme;

}

location /healthz {

proxy_pass http://n8n_webhooks;

}

}

# Main UI 서버

server {

listen 443 ssl;

http2 on;

server_name n8n.example.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

location / {

proxy_pass http://n8n_main;

proxy_set_header Host $host;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_http_version 1.1;

client_max_body_size 50M;

}

}

단순 분리 구성 (로드밸런싱 없음)

단일 Webhook Processor(n8n-webhook)만 사용하고 Nginx 로드밸런싱 없이 단순 프록시로 구성하는 것도 가능합니다.

모든 환경에서 처음부터 여러 개의 Webhook Processor와 로드밸런싱이 필요한 것은 아닙니다. 개발/테스트 환경이나 소규모 운영 환경에서는 단일 Webhook Processor만으로도 충분히 Webhook Processor 분리의 이점을 누릴 수 있습니다. 이 구성은 설정이 간단하고 리소스 사용량이 적으며, 나중에 트래픽이 증가하면 로드밸런싱 구성으로 쉽게 확장할 수 있습니다. Main 인스턴스에서 웹훅 처리 부담을 분리하는 것만으로도 UI 응답성 개선과 독립적인 리소스 할당이 가능해집니다.

단순 분리 구성 vs 로드밸런싱 구성 비교

| 항목 | 단순 분리 (Webhook 1개) | 로드밸런싱 (Webhook 2개+) |

| 설정 복잡도 | 낮음 | 높음 |

| 고가용성 (HA) | 없음 (SPOF 존재) | 있음 |

| 웹훅 처리 능력 | 단일 인스턴스 한계 | 수평 확장 가능 |

| 장애 시 영향 | 웹훅 수신 완전 중단 | 다른 인스턴스가 처리 |

| 권장 환경 | 개발/테스트, 소규모 운영 | 프로덕션, 대규모 트래픽 |

단순 분리 구성이 적합한 경우

| 상황 | 권장 |

| 개발/테스트 환경 | 단순 분리 |

| 일 웹훅 1,000건 이하 | 단순 분리 |

| 99% 가용성으로 충분 | 단순 분리 |

| 빠른 초기 구축 필요 | 단순 분리 |

| 일 웹훅 10,000건 이상 | 로드밸런싱 필요 |

| 99.9% 이상 가용성 필요 | 로드밸런싱 필요 |

| 외부 서비스 SLA 준수 필수 | 로드밸런싱 필요 |

핵심 포인트

단순 분리 구성에서도 Webhook Processor 분리의 주요 이점은 유지됩니다.

- Main 인스턴스 부담 감소 - UI/API와 웹훅 수신이 분리되어 상호 간섭 없음

- 독립적 리소스 할당 - Webhook Processor에 적은 리소스, Worker에 많은 리소스 할당 가능

- 향후 확장 용이 - 나중에 n8n-webhook-2, 3 추가하고 Nginx upstream만 수정하면 됨

Docker Compose 설정 (단순 분리)

# docker-compose.simple.yml - 단순 분리 구성

services:

# PostgreSQL

postgres:

image: postgres:16-alpine

container_name: n8n-postgres

restart: unless-stopped

environment:

POSTGRES_USER: ${POSTGRES_USER}

POSTGRES_PASSWORD: ${POSTGRES_PASSWORD}

POSTGRES_DB: ${POSTGRES_DB}

volumes:

- ./data/postgres:/var/lib/postgresql/data

networks:

- n8n-internal

healthcheck:

test: ["CMD-SHELL", "pg_isready -U ${POSTGRES_USER} -d ${POSTGRES_DB}"]

interval: 10s

timeout: 5s

retries: 5

# Redis

redis:

image: redis:8-alpine

container_name: n8n-redis

restart: unless-stopped

command: redis-server --requirepass ${REDIS_PASSWORD} --appendonly yes

volumes:

- ./data/redis:/data

networks:

- n8n-internal

healthcheck:

test: ["CMD", "redis-cli", "-a", "${REDIS_PASSWORD}", "ping"]

interval: 10s

timeout: 5s

retries: 5

# n8n Main (UI 전용)

n8n-main:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-main

restart: unless-stopped

command: start

depends_on:

postgres: { condition: service_healthy }

redis: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

WEBHOOK_URL: "https://${WEBHOOK_HOST}/"

N8N_DISABLE_PRODUCTION_MAIN_PROCESS: "true"

volumes:

- ./data/n8n:/home/node/.n8n

networks:

- n8n-internal

ports:

- "5678:5678"

# n8n Worker

n8n-worker:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-worker

restart: unless-stopped

command: worker

depends_on:

postgres: { condition: service_healthy }

redis: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

N8N_CONCURRENCY_PRODUCTION_LIMIT: "10"

volumes:

- ./data/n8n:/home/node/.n8n

networks:

- n8n-internal

# n8n Webhook Processor (단일 인스턴스)

n8n-webhook:

image: n8nio/n8n:${N8N_VERSION:-2.0.0}

container_name: n8n-webhook

restart: unless-stopped

command: webhook

depends_on:

postgres: { condition: service_healthy }

redis: { condition: service_healthy }

environment:

EXECUTIONS_MODE: "queue"

DB_TYPE: "postgresdb"

DB_POSTGRESDB_HOST: "postgres"

DB_POSTGRESDB_DATABASE: ${POSTGRES_DB}

DB_POSTGRESDB_USER: ${POSTGRES_USER}

DB_POSTGRESDB_PASSWORD: ${POSTGRES_PASSWORD}

QUEUE_BULL_REDIS_HOST: "redis"

QUEUE_BULL_REDIS_PASSWORD: ${REDIS_PASSWORD}

N8N_ENCRYPTION_KEY: ${N8N_ENCRYPTION_KEY}

WEBHOOK_URL: "https://${WEBHOOK_HOST}/"

volumes:

- ./data/n8n:/home/node/.n8n

networks:

- n8n-internal

expose:

- "5678"

# Nginx (단순 프록시)

nginx:

image: nginx:alpine

container_name: n8n-nginx

restart: unless-stopped

depends_on:

- n8n-main

- n8n-webhook

ports:

- "80:80"

- "443:443"

volumes:

- ./config/nginx:/etc/nginx/conf.d:ro

- ./config/ssl:/etc/nginx/ssl:ro

networks:

- n8n-internal

networks:

n8n-internal:

driver: bridgeNginx 설정 (단순 프록시, 로드밸런싱 없음)

# config/nginx/default.conf - 단순 프록시 설정

# Webhook Processor (단일 서버, 로드밸런싱 없음)

upstream n8n_webhook {

server n8n-webhook:5678;

}

# Main UI

upstream n8n_main {

server n8n-main:5678;

}

# HTTP → HTTPS 리다이렉트

server {

listen 80;

server_name webhook.example.com n8n.example.com;

return 301 https://$host$request_uri;

}

# Webhook 전용 서버

server {

listen 443 ssl;

http2 on;

server_name webhook.example.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

# 웹훅 경로

location /webhook/ {

proxy_pass http://n8n_webhook;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_http_version 1.1;

proxy_connect_timeout 10s;

proxy_read_timeout 30s;

}

# 웹훅 테스트 경로

location /webhook-test/ {

proxy_pass http://n8n_webhook;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-Proto $scheme;

}

# 헬스체크

location /healthz {

proxy_pass http://n8n_webhook;

}

}

# Main UI 서버

server {

listen 443 ssl;

http2 on;

server_name n8n.example.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

location / {

proxy_pass http://n8n_main;

proxy_set_header Host $host;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_http_version 1.1;

client_max_body_size 50M;

}

}단순 분리 → 로드밸런싱 마이그레이션

나중에 트래픽이 증가하여 로드밸런싱이 필요해지면, 다음 단계로 쉽게 확장할 수 있습니다. 기존 설정을 크게 변경하지 않고 Webhook Processor 인스턴스를 추가하고 Nginx upstream 설정만 수정하면 됩니다.

# 1단계: docker-compose.yml에 n8n-webhook-2 서비스 추가

# (n8n-webhook을 복사하여 container_name만 변경)

# 2단계: Nginx upstream 수정

# upstream n8n_webhook {

# least_conn;

# server n8n-webhook:5678;

# server n8n-webhook-2:5678; # 추가

# }

# 3단계: 서비스 재시작

docker compose up -d n8n-webhook-2

docker compose restart nginx

# 4단계: 로드밸런싱 확인

for i in {1..10}; do curl -s https://webhook.example.com/healthz; done팁: 단순 분리 구성으로 시작하여 운영하면서 모니터링 데이터를 수집하고, 실제로 로드밸런싱이 필요한 시점에 확장하는 것이 비용과 복잡도 측면에서 효율적입니다.

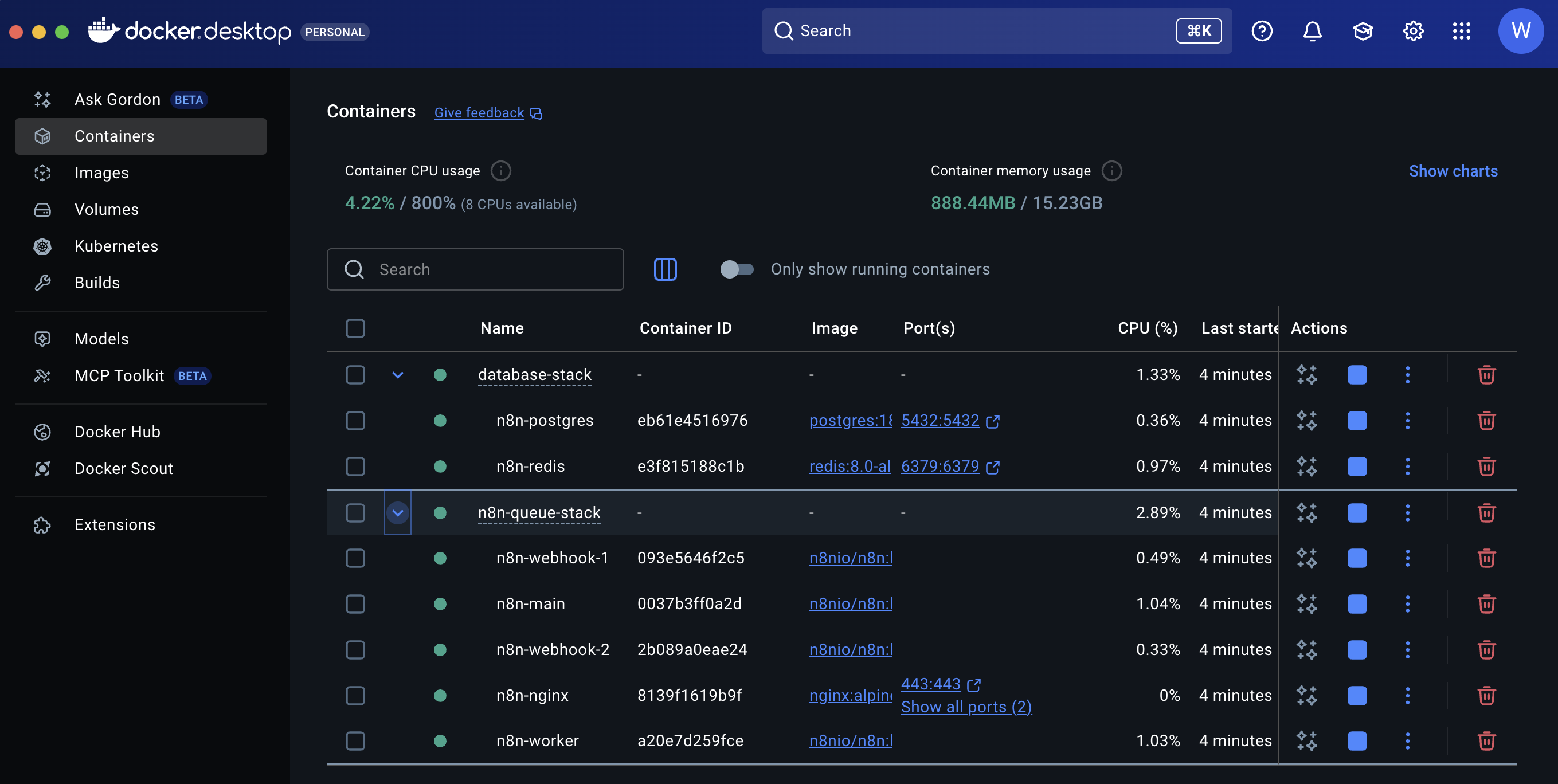

8. 서비스 실행 및 검증

# 전체 스택 시작

docker compose up -d

# 서비스 상태 확인

docker compose ps

# 헬스체크

curl -s https://webhook.example.com/healthz

# 로드밸런싱 확인 (여러 번 요청)

for i in {1..10}; do curl -s https://webhook.example.com/healthz; done

# 실제 웹훅 테스트

curl -X POST https://webhook.example.com/webhook/test-workflow \

-H "Content-Type: application/json" \

-d '{"test": "data"}'

# 응답 시간 측정

curl -w "Total: %{time_total}s\n" -o /dev/null -s \

https://webhook.example.com/healthz

# Redis 큐 상태 확인

docker compose exec redis redis-cli -a ${REDIS_PASSWORD} LLEN bull:jobs:wait

# Worker 처리 로그 확인

docker compose logs n8n-worker | grep -E "Execution|completed"9. 스케일링 전략

# Webhook Processor 스케일 업 (2 → 4개)

# docker-compose.yml에 n8n-webhook-3, n8n-webhook-4 추가 후

docker compose up -d n8n-webhook-3 n8n-webhook-4

# Nginx upstream 설정 업데이트 후

docker compose restart nginx

# Worker 스케일 업

docker compose up -d n8n-worker-2스케일링 결정 가이드

| 상황 | 권장 조치 |

| 웹훅 응답 시간 > 500ms | Webhook Processor 인스턴스 추가 |

| Redis 큐 대기 작업 > 1000건 | Worker 인스턴스 추가 |

| Worker CPU 사용률 > 80% | Worker 리소스 증가 또는 인스턴스 추가 |

| PostgreSQL 연결 수 한계 | DB 연결 풀 조정 |

| 특정 시간대 트래픽 급증 | 시간 기반 자동 스케일링 구성 |

| 비용 절감 필요 | 사용량 낮은 시간대 인스턴스 축소 |

10. 모니터링 및 헬스체크

#!/bin/bash

# health-check.sh

echo "═══════════════════════════════════════════════════════════════"

echo " n8n Webhook Stack Health Check - $(date)"

echo "═══════════════════════════════════════════════════════════════"

# PostgreSQL

echo -n "PostgreSQL: "

docker compose exec -T postgres pg_isready -U n8n -q && echo "✓ Healthy" || echo "✗ Unhealthy"

# Redis

echo -n "Redis: "

docker compose exec -T redis redis-cli -a "${REDIS_PASSWORD}" ping | grep -q PONG && echo "✓ Healthy" || echo "✗ Unhealthy"

# n8n Main

echo -n "n8n Main: "

curl -sf http://localhost:5678/healthz > /dev/null && echo "✓ Healthy" || echo "✗ Unhealthy"

# Webhook Processors

echo -n "Webhooks: "

curl -sf https://webhook.example.com/healthz > /dev/null && echo "✓ Healthy" || echo "✗ Unhealthy"

# Redis 큐 상태

echo ""

echo "Redis Queue Status:"

docker compose exec -T redis redis-cli -a "${REDIS_PASSWORD}" LLEN bull:jobs:wait

docker compose exec -T redis redis-cli -a "${REDIS_PASSWORD}" LLEN bull:jobs:active

# 리소스 사용량

echo ""

docker stats --no-stream --format "table {{.Name}}\t{{.CPUPerc}}\t{{.MemUsage}}"11. 문제 해결 가이드

문제 1: Webhook Processor가 시작되지 않음

# 로그 확인

docker compose logs n8n-webhook-1 | tail -50

# 암호화 키 일치 확인 (가장 흔한 원인!)

docker compose exec n8n-main printenv N8N_ENCRYPTION_KEY

docker compose exec n8n-webhook-1 printenv N8N_ENCRYPTION_KEY

# 두 값이 완전히 동일해야 함!

# 볼륨 권한 확인

sudo chown -R 1000:1000 data/n8n/문제 2: 웹훅이 수신되지 않음

# Nginx 설정 테스트

docker compose exec nginx nginx -t

# 내부 연결 테스트

docker compose exec nginx curl -v http://n8n-webhook-1:5678/healthz

# SSL 인증서 확인

openssl s_client -connect webhook.example.com:443 -servername webhook.example.com문제 3: 웹훅 응답 지연

# 응답 시간 분석

curl -w "DNS: %{time_namelookup}s\nConnect: %{time_connect}s\nTotal: %{time_total}s\n" \

-o /dev/null -s https://webhook.example.com/healthz

# 리소스 사용량 확인

docker stats n8n-webhook-1 n8n-webhook-2 --no-stream

# Webhook Processor 스케일 업 고려문제 4: Worker가 작업을 처리하지 않음

# Worker 상태 확인

docker compose ps n8n-worker

docker compose logs n8n-worker | tail -100

# 암호화 키 확인

docker compose exec n8n-worker printenv N8N_ENCRYPTION_KEY

# Worker 재시작

docker compose restart n8n-worker12. 실무 운영 체크리스트

보안 설정

| 확인 항목 | 확인 |

| N8N_ENCRYPTION_KEY가 모든 인스턴스에서 동일한가? | ☐ |

| PostgreSQL/Redis 비밀번호가 충분히 강력한가? | ☐ |

| SSL 인증서가 유효하고 자동 갱신이 설정되어 있는가? | ☐ |

| .env 파일이 .gitignore에 포함되어 있는가? | ☐ |

고가용성

| 확인 항목 | 확인 |

| Webhook Processor가 최소 2개 이상 실행 중인가? | ☐ |

| 로드밸런서 헬스체크가 올바르게 설정되어 있는가? | ☐ |

| 컨테이너 재시작 정책(restart: unless-stopped)이 설정되어 있는가? | ☐ |

| 백업 정책이 수립되어 있는가? | ☐ |

모니터링

| 확인 항목 | 확인 |

| 각 서비스의 헬스체크가 설정되어 있는가? | ☐ |

| 로그가 적절한 위치에 저장되고 있는가? | ☐ |

| 알림 설정(이메일, Slack 등)이 되어 있는가? | ☐ |

참고 자료

- n8n 공식 문서 - Queue Mode

- n8n 공식 문서 - Webhook Processor

- n8n GitHub Repository

- Nginx Load Balancing Guide

마무리

이 문서에서는 n8n Webhook Processor를 분리하여 운영하는 방법을 상세히 다루었습니다. Webhook Processor 분리는 단순히 성능 향상만을 위한 것이 아니라, 시스템의 안정성, 확장성, 그리고 운영 효율성을 크게 개선하는 아키텍처적 결정입니다. 처음에는 설정이 복잡하게 느껴질 수 있지만, 한 번 구성해 놓으면 트래픽 증가에 유연하게 대응할 수 있고 장애 상황에서도 서비스 연속성을 유지할 수 있습니다.

모든 조직이 처음부터 Webhook Processor 분리가 필요한 것은 아닙니다. 현재 트래픽 규모와 성장 계획을 고려하여 적절한 시점에 도입하시기 바랍니다.

'AI 활용' 카테고리의 다른 글

| n8n 웹환경 모니터링 시스템 구축 (0) | 2025.12.20 |

|---|---|

| n8n Queue mode 고가용성 서비스 모니터링 구축 (1) | 2025.12.20 |

| n8n 프로덕션 레벨의 통합 설정 및 운영 가이드 (0) | 2025.12.18 |

| Docker 컨테이너 운영 가이드 (0) | 2025.12.17 |

| MacOS에서 n8n SSL/HTTPS 구축하기 (1) | 2025.12.16 |